En attackyta är alla tillgångar som går att angripa som ägs av en organisation och som skulle kunna ge tillgång till interna nätverk eller känslig information om de äventyras.

Organisationer fokuserar ofta på konventionella tillgångar som domäner, underdomäner, IP-adresser och IP-intervall när de hanterar sin attackyta eftersom dessa är relativt lätta att övervaka och spåra.

Okonventionella typer av attackytor förbises dock ofta. Okonventionella tillgångar på attackytan skulle vanligtvis inte omfattas av ett standardpenetrationstest eller inkluderas i dina tillgångar men de kan ge en angripare information eller till och med leda till att de får fotfäste. Det är saker som offentliga GitHub-arkiv och jobbannonser.

Information är makt

Traditionellt fokuserar säkerhetsteam på konventionella sårbarheter men okonventionella tillgångar kan också vara farliga. Om till exempel en angripare kan titta på en platsannons för en intern cybersäkerhetsspecialist och se att rollen kräver kompetens i en viss EDR-produkt, kan angriparen få en omedelbar användbar inblick i din miljö utan att skicka någon trafik dit eller utlösa någon försvarsmekanism alls.

WithSecures team för attackytor beskriver här flera exempel på okonventionella attackytor som de har sett i sitt dagliga arbete:

Exempel 1: Postman

Postman-plattformen används för att utveckla och bygga API:er, vilket kan göras i samarbete med andra utvecklare. Arbetsytorna är inställda på privata som standard vilket innebär att endast ägaren och specifikt utvalda användare kan komma åt arbetsytan och informationen i den. Däremot kan användare göra sina arbetsytor offentliga. Om de gör det blir information som API-nycklar, användarnamn och lösenord synliga och tillgängliga via internet.

Katie Inns, en säkerhetskonsult i WithSecures Attack Surface Management-team berättade hur hon utnyttjade en instans av denna typ av offentlig exponering när hon arbetade med en klient.

"En anställd som vi kommer att kalla 'Tom' utvecklade ett nytt API med sitt globala team och använde Postman för att samarbeta i projektet. Tom hade en hård deadline och tänkte inte riktigt på säkerhet, så han gjorde sin arbetsyta offentlig så att alla i teamet kunde komma åt den.

Som ett resultat avslöjades massor av information till internet. Vi hittade ett användarnamn och lösenord, och vi hade en aning om att dessa referenser skulle användas i andra applikationer. Vi provade inloggningarna och till en början var de ogiltiga, men sedan ökade vi numret i slutet av lösenordet med två (eftersom det hade gått två månader sedan dessa uppgifter avslöjades), och de fungerade. Så enkelt hade vi tillgång till kundens interna applikationer."

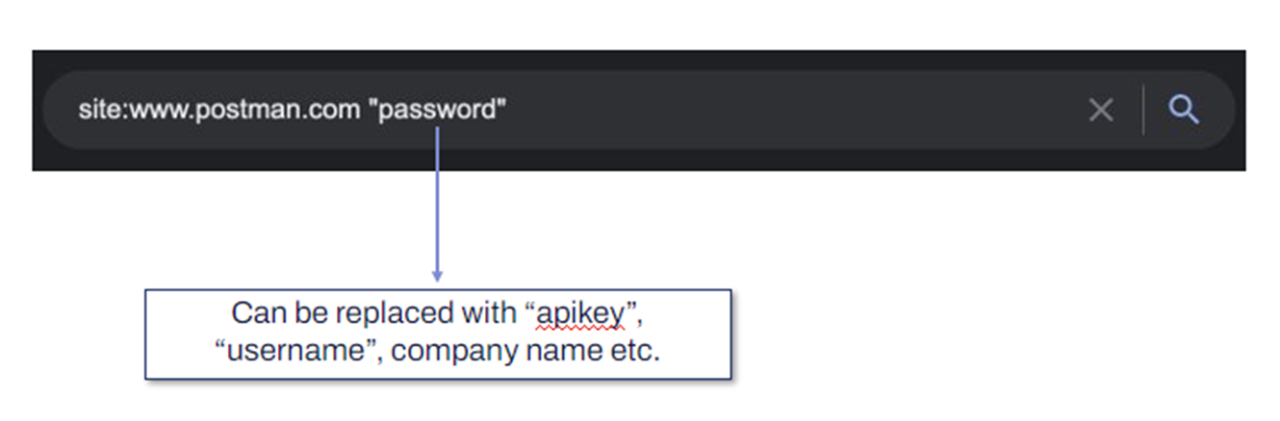

Katie hittade Postman-arbetsytan genom att helt enkelt söka efter den med en Google-fråga och ange site:www.postman.com "lösenord". Du kan inkludera andra relevanta nyckelord i en sökning som denna, som APIkey, användarnamn eller oranisationens namn.

Figur 1: Söka efter en Postman-arbetsyta

Figur 1: Söka efter en Postman-arbetsyta

På sikt rekommenderar vi att du överväger att inte använda externa verktyg för utveckling, utan i stället använda interna lösningar.

Exempel 2: Kodformaterare

Säkerhetsproffs pratar ofta om att inte lägga känsliga data på externa webbplatser, eftersom vi aldrig kan veta var den hamnar.

WithSecures team delade med sig av en del av informationen de har hittat tidigare bara genom att leta på rätt ställen. Säkerhetsanalytiker, utvecklare och servicedesk-anställda som till exempel använder populära tjänster som kodformaterare och omvandlare matar ofta in känslig information, men när den sparas är den tillgänglig för att upptäckas av Googles sökrobotar och kan indexeras i Googles motor.

Teamet har hittat löneinformation, lösenordshanterare och referenser som av misstag har offentliggjorts på detta sätt.

För att åtgärda fall där information oavsiktligt har avslöjats rekommenderar vi att du tar bort känslig information som har avslöjats, gör arkiv och arbetsytor privata och tar för givet att autentiseringsuppgifterna äventyrats och att du byter dem regelbundet.

Exempel 3: Distansarbete och VPN

Jake Knott, en annan säkerhetskonsult i WithSecures Attack Surface Management-team är van vid att hitta felkonfigurerade endpoints vid utvärdering kunders miljöer. Men han har nyligen hittat indikatorer på kundtillgångar som dyker upp på oväntade platser.

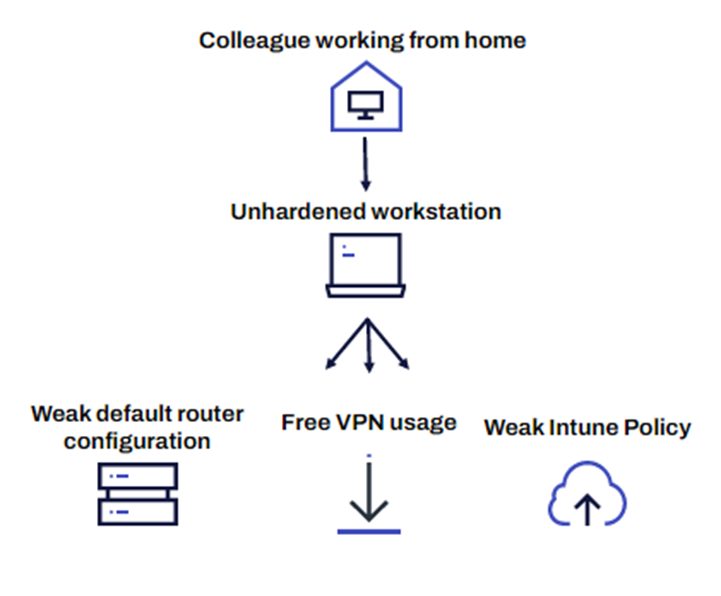

"En av våra kunder är enbart baserad i Storbritannien men vi hittade endpoints från deras miljö i Indien, Hongkong och Spanien. Det var ovanligt, och vi insåg så småningom att det orsakades av distansarbetare som arbetade i dessa länder och exponerades på deras bredband.

Eftersom dessa exponeringar orsakades av distansarbete när det gjordes en internetomfattande genomsökning under arbetstid i Storbritannien hade vi mycket olika resultat än de skanningar som utfördes vid andra tillfällen.

Vi hittade felkonfigurerade endpoints som inte begränsade fjärrskrivbordsprotokollet (RDP). Vi hittade anställda som använder free VPN-programvara som exponerade sina företagstillgångar på konstiga platser som Panama. Vi såg också personliga enheter som inte hade genomgått härdningskontroller."

Figur 2: Säkerhetsrisker i samband med distansarbete

Figur 2: Säkerhetsrisker i samband med distansarbete

Scenario

Vart och ett av de tre exemplen som beskrivs ovan är problematiska men överväg ett scenario där några eller alla dessa exponeringar finns i en organisation:

Tom använder fortfarande sin offentliga arbetsyta i Postman för att utveckla sitt API. Hans domänuppgifter exponeras genom Postman, och så är hans RDP genom hans bredband i bostaden. En angripare kan använda de referenser som finns i Postman för att autentisera en RDP-session, få tillgång till Toms företagsnätverk och dess känsliga information.

Rekommendationer

För att undvika ett scenario som det som beskrivs ovan rekommenderar vi att du låser RDP till endast interna intervall och övervakar inkommande RDP från icke-företagsintervall, begränsar användningen av gratis VPN eller tredjeparts VPN-lösningar och utvecklar standarder kring användningen av personliga enheter för arbetet, inklusive att kräva härdning för alla enheter som kommer att ansluta till nätverket.

Andra exempel

Packet Total

Packet Total tillåter användare att ladda upp PCAP-filer, som kan inkludera fångad trafik från organisationens interna miljö. Vem som helst kan komma åt dessa PCAP-filer, ladda ner dem, öppna dem i Wireshark och komma åt den interna nätverkskommunikationen, inklusive information som namnkonventioner och Active Directory-strukturer.

Docker Registry

WithSecures team har sett en boom i antalet bilder som läggs på Docker Registry. Om du inte använder Docker Pro är dessa bilder offentliga som standard, så de kan skannas för autentiseringsuppgifter. Teamet har tidigare hittat hårdkodade licenser och nycklar samt fått tillgång till betalda professionella verktyg, vilket gav dem flera insikter i miljön vilket skulle ha (om de varit illvilliga angripare) gett dem ett försprång framför konkurrenterna.

Trello

Offentliga Kanban-tavlor som Trello är en klassisk informationskälla. Vårt team ser ofta autentiseringsuppgifter som avslöjas inom Trello-kort, på samma sätt som i Postman-exemplet.

Slutsats

Den här artikeln syftade till att utmana dina antaganden om din attackyta. Vi rekommenderar att du omvärderar hur vardagliga aktiviteter som samarbete mellan utvecklare och användning av gratis onlineverktyg kan bidra till den externa attackytan och öka risken.

Att utföra regelbundna självutvärderingar (self-assessments) på din organisation kommer hjälpa dig att identifiera möjliga exponeringar. Så ge interna team incitament och uppmuntran att undersöka och rapportera problem.

Vi på Inuit finns alltid till hands om du vill diskutera säkerhetsutmaningar eller har frågor om våra säkerhetslösningar.